PHP 与 App 接口开发安全教程

本教程旨在帮助开发者构建一个健壮、安全、可扩展的 API 服务,为移动 App(iOS/Android)提供后端支持。

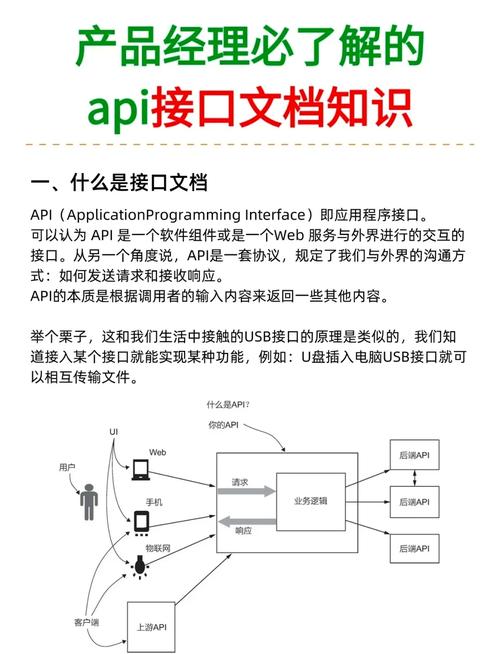

第一部分:核心概念与架构

在开始编码之前,理解 API 的工作模式至关重要。

架构模式:RESTful API

目前最主流的 API 设计风格是 RESTful,它利用 HTTP 协议的动词和名词来操作资源。

- 资源:用名词表示,如

/users,/products。 - 动词:用 HTTP 方法表示操作。

GET:获取资源 (读取)POST:创建资源 (创建)PUT/PATCH:更新资源 (更新)DELETE:删除资源 (删除)

- 状态码:用 HTTP 状态码表示请求结果。

200 OK: 成功201 Created: 创建成功400 Bad Request: 客户端请求错误401 Unauthorized: 未认证(需要登录)403 Forbidden: 权限不足404 Not Found: 资源不存在500 Internal Server Error: 服务器内部错误

数据交互格式:JSON

JSON 因其轻量、易于解析和与 JavaScript 的天然亲和力,成为 API 数据交换的事实标准。

- 请求:App 发送请求时,通常在

Request Body中携带 JSON 数据。 - 响应:PHP 服务端处理完请求后,应始终返回 JSON 格式的响应。

响应结构标准化

为了方便 App 端统一处理,服务端的 JSON 响应应遵循固定结构。

// 成功响应

{

"code": 200,

"message": "操作成功",

"data": {

"user_id": 123,

"username": "john_doe"

}

}

// 错误响应

{

"code": 401,

"message": "认证失败,请检查 Token",

"data": null

}

第二部分:PHP 接口开发基础实现

我们使用 PHP 原生方式(不依赖框架)来构建一个简单的 API,以便更好地理解底层原理。

入口文件与路由

所有 API 请求都应指向一个统一的入口文件(如 index.php),通过 $_SERVER['REQUEST_URI'] 和 $_SERVER['REQUEST_METHOD'] 来判断请求的资源和操作。

// index.php

// 1. 设置响应头

header('Content-Type: application/json; charset=utf-8');

// 2. 简单的路由分发

$request_uri = $_SERVER['REQUEST_URI'];

$request_method = $_SERVER['REQUEST_METHOD'];

// 为了演示,我们只处理 /api/users 路径

if (strpos($request_uri, '/api/users') !== false) {

// 引入业务逻辑文件

require_once __DIR__ . '/routes/users.php';

} else {

// 404 Not Found

echo json_encode(['code' => 404, 'message' => '接口不存在', 'data' => null]);

exit;

}

业务逻辑处理

在 routes/users.php 中,我们根据请求方法执行不同的操作。

// routes/users.php

// 获取请求体中的 JSON 数据

$json_data = file_get_contents('php://input');

$data = json_decode($json_data, true); // true 表示关联数组

// 验证 JSON 数据是否有效

if (json_last_error() !== JSON_ERROR_NONE) {

echo json_encode(['code' => 400, 'message' => '无效的 JSON 数据', 'data' => null]);

exit;

}

// 根据请求方法分发

switch ($_SERVER['REQUEST_METHOD']) {

case 'GET':

// 假设我们有一个获取用户信息的函数

$user_id = isset($_GET['id']) ? (int)$_GET['id'] : 0;

if ($user_id > 0) {

$user = getUserById($user_id);

if ($user) {

echo json_encode(['code' => 200, 'message' => '获取成功', 'data' => $user]);

} else {

echo json_encode(['code' => 404, 'message' => '用户不存在', 'data' => null]);

}

} else {

echo json_encode(['code' => 400, 'message' => '用户 ID 不能为空', 'data' => null]);

}

break;

case 'POST':

// 创建新用户

if (isset($data['username']) && isset($data['password'])) {

// ... 调用创建用户的函数 ...

echo json_encode(['code' => 201, 'message' => '用户创建成功', 'data' => ['id' => 1]]);

} else {

echo json_encode(['code' => 400, 'message' => '用户名和密码不能为空', 'data' => null]);

}

break;

default:

// 不支持的请求方法

echo json_encode(['code' => 405, 'message' => 'Method Not Allowed', 'data' => null]);

break;

}

// 模拟函数

function getUserById($id) {

// 实际项目中这里应该是从数据库查询

if ($id == 123) {

return ['id' => 123, 'username' => 'john_doe'];

}

return null;

}

第三部分:安全核心实践(重中之重!)

API 的安全是整个系统的基石,以下是必须遵循的安全措施,按重要性排序。

认证与授权

认证:确认你是谁(如登录)。 授权:确认你能做什么(如普通用户不能删除文章)。

基于 Token 的认证(推荐)

这是目前最流行的方式,无状态,适合分布式系统。

-

流程:

- App 使用用户名和密码请求登录接口。

- 服务端验证成功后,生成一个 Token(如 JWT)。

- 服务端将 Token 返回给 App。

- App 在后续所有请求的

AuthorizationHeader 中携带此 Token。 - 服务端每次请求都验证 Token 的有效性。

-

Token 选择:JWT (JSON Web Token)

- 结构:

Header.Payload.Signature - 优点:信息自包含、防篡改(通过签名)、可扩展(Payload 可存用户信息)。

- 结构:

-

PHP 实现 JWT

- 使用成熟的库,如

firebase/php-jwt。

composer require firebase/php-jwt

生成 Token (登录接口)

use Firebase\JWT\JWT; // ... 登录验证逻辑 ... $user_id = 123; $username = 'john_doe'; $key = "your_secret_key"; // 存储在安全的地方,如环境变量 $payload = [ "iss" => "your_api_domain.com", // 签发者 "aud" => "your_app_name", // 接收者 "iat" => time(), // 签发时间 "nbf" => time(), // 生效时间 "exp" => time() + 3600, // 过期时间 (1小时) "data" => [ // 用户数据 "user_id" => $user_id, "username" => $username ] ]; $jwt = JWT::encode($payload, $key, 'HS256'); echo json_encode(['code' => 200, 'message' => '登录成功', 'data' => ['token' => $jwt]]);验证 Token (中间件/公共逻辑)

// 在需要认证的接口逻辑开始处添加 $headers = getallheaders(); $auth_header = isset($headers['Authorization']) ? $headers['Authorization'] : ''; if (preg_match('/Bearer\s(\S+)/', $auth_header, $matches)) { $token = $matches[1]; try { $key = "your_secret_key"; $decoded = JWT::decode($token, new Key($key, 'HS256')); // Token 有效,可以从中获取用户信息 $user_id = $decoded->data->user_id; // ... 继续执行业务逻辑 ... } catch (Exception $e) { // Token 无效或过期 echo json_encode(['code' => 401, 'message' => 'Token 无效或已过期', 'data' => null]); exit; } } else { echo json_encode(['code' => 401, 'message' => '未提供认证信息', 'data' => null]); exit; } - 使用成熟的库,如

输入验证与数据净化

永远不要信任任何来自客户端的数据!

-

验证:检查数据类型、长度、格式等是否符合预期。

is_int(),is_string(),is_numeric()strlen(),mb_strlen()- 正则表达式验证邮箱、手机号等。

-

净化:移除或转义数据中的潜在危险字符,防止 XSS 和 SQL 注入。

- 对于 HTML 输出,使用

htmlspecialchars()。 - 对于数据库查询,永远不要使用字符串拼接,请使用预处理语句。

- 对于 HTML 输出,使用

错误示例 (SQL 注入)

// 错误!绝对不要这样做! $user_id = $_GET['id']; $sql = "SELECT * FROM users WHERE id = " . $user_id; // $user_id 是 "1 OR 1=1",整个数据库都可能被暴露

正确示例 (使用预处理语句)

// PDO 预处理语句示例

$user_id = filter_input(INPUT_GET, 'id', FILTER_VALIDATE_INT); // 验证并净化为整数

if ($user_id) {

$pdo = new PDO('mysql:host=localhost;dbname=test', 'user', 'password');

$stmt = $pdo->prepare("SELECT * FROM users WHERE id = ?");

$stmt->execute([$user_id]);

$user = $stmt->fetch(PDO::FETCH_ASSOC);

// ...

} else {

echo json_encode(['code' => 400, 'message' => '无效的用户 ID', 'data' => null]);

}

HTTPS 加密传输

- 为什么必须用?

- 防止中间人攻击:确保数据在传输过程中不被窃听或篡改。

- 保护敏感信息:如用户名、密码、Token 等。

- 如何实现?

- 在服务器上配置 SSL 证书(如 Let's Encrypt 提供免费证书)。

- 强制所有请求都走 HTTPS,在 Nginx/Apache 配置中设置 301 重定向。

防止跨站请求伪造

- 原理:攻击者诱导已登录的用户在不知情的情况下向你的 API 发送恶意请求。

- 防御:使用 CSRF Token。

- App 在需要修改状态的请求(POST/PUT/DELETE)中,从服务端获取一个随机的 CSRF Token。

- App 在请求头或请求体中携带这个 Token。

- 服务端验证请求中携带的 Token 是否有效。

PHP 实现 (使用 paragonie/random_compat 生成随机串)

// 生成 CSRF Token 并返回给 App (例如在登录后)

$csrf_token = bin2hex(random_bytes(32));

// 将 $csrf_token 存储起来,例如与用户的 Session 关联

$_SESSION['csrf_token'] = $csrf_token;

// 在需要 CSRF 验证的接口中

$received_token = $_SERVER['HTTP_X_CSRF_TOKEN'] ?? ''; // 假设 App 放在 Header 里

if (empty($received_token) || !hash_equals($_SESSION['csrf_token'], $received_token)) {

echo json_encode(['code' => 403, 'message' => 'CSRF Token 验证失败', 'data' => null]);

exit;

}

速率限制

防止 API 被恶意刷爆,导致服务不可用。

- 实现思路:记录每个用户/IP 在单位时间内的请求次数,超过阈值则拒绝请求。

- 存储方案:

- Redis:最佳选择,性能极高,

INCR和EXPIRE命令组合使用非常方便。 - 文件/Memcached:也可以,但 Redis 更适合。

- Redis:最佳选择,性能极高,

PHP + Redis 实现

$redis = new Redis();

$redis->connect('127.0.0.1', 6379);

// 假设我们限制每个用户每分钟最多 30 次请求

$userId = 'user_123'; // 可以是用户ID或IP

$limitKey = "rate_limit:{$userId}";

$limit = 30;

$window = 60; // 60秒

// 使用 Redis 事务确保原子性

$redis->multi();

$redis->incr($limitKey);

$redis->expire($limitKey, $window);

$requests = $redis->exec()[0];

if ($requests > $limit) {

http_response_code(429); // Too Many Requests

echo json_encode(['code' => 429, 'message' => '请求过于频繁,请稍后再试', 'data' => null]);

exit;

}

// ... 继续正常处理 API 请求 ...

错误处理与日志

- 不要暴露敏感信息:向用户返回通用的错误信息(如 "服务器内部错误"),详细的错误信息记录到服务器日志中。

- 记录日志:记录所有关键操作、错误和安全事件(如登录失败、Token 验证失败),便于审计和排查问题。

// 自定义错误处理函数

function logError($message, $context = []) {

$log_entry = date('Y-m-d H:i:s') . " - " . $message . " - " . json_encode($context) . PHP_EOL;

file_put_contents(__DIR__ . '/api_errors.log', $log_entry, FILE_APPEND);

}

// 在 catch 块中使用

try {

// ... 一些可能出错的代码 ...

} catch (Exception $e) {

logError("Database query failed", ["error" => $e->getMessage()]);

echo json_encode(['code' => 500, 'message' => '服务器繁忙,请稍后再试', 'data' => null]);

}

第四部分:部署与维护

环境配置

- 关闭错误显示:在

php.ini中设置display_errors = Off,通过error_log记录错误到文件。 - 设置时区:

date.timezone = "Asia/Shanghai"。 - 使用环境变量:将数据库密码、API Key、JWT Secret 等敏感信息存储在环境变量中,而不是硬编码在代码里。

依赖管理

- 始终使用 Composer 来管理 PHP 依赖,确保库的版本可控和安全。

- 定期更新:关注 Composer 通知,及时更新有安全漏洞的库。

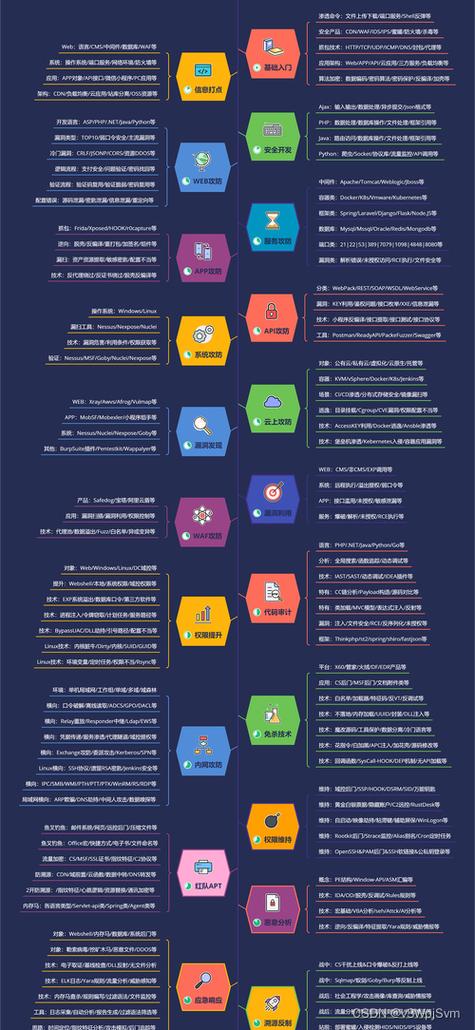

API 文档

- 使用 Swagger/OpenAPI:为你的 API 编写详细的文档,说明每个接口的 URL、方法、参数、请求体、响应示例和错误码,这不仅方便 App 开发,也强迫你思考 API 的设计。

安全检查清单

在发布 API 之前,用这个清单检查一遍:

| 安全领域 | 关键检查点 |

|---|---|

| 认证授权 | 是否强制使用 HTTPS? Token 是否有过期时间? Token 签名密钥是否足够复杂且安全存储? 是否有防止暴力破解的机制(如登录失败次数限制)? |

| 输入验证 | 所有外部输入(GET/POST/PUT/DELETE)是否都经过验证和净化? 数据库查询是否全部使用预处理语句? 文件上传是否做了严格的类型、大小、病毒检查? |

| 数据传输 | 敏感数据是否都通过 HTTPS 传输? 响应中是否包含不必要的调试信息或数据库错误信息? |

| 业务逻辑 | 是否有速率限制防止滥用? 是否有 CSRF 防护? 权限控制是否严格,防止越权操作? |

| 服务器配置 | display_errors 是否已关闭?敏感配置信息是否通过环境变量管理? PHP 和服务器软件是否保持最新版本? |

| 日志与监控 | 是否有完善的日志记录系统? 是否能监控到异常流量和失败请求? |

遵循以上原则和步骤,你将能够构建一个专业且安全的 PHP API 服务,为你的 App 提供坚实可靠的后端支持。