最根本、最有效的SQL注入防御措施,是在服务器的后端代码(PHP、ASP等)中使用参数化查询(或称预处理语句)。 模板层面的修改主要是作为一种辅助防御手段,或者是在无法修改后端代码时的“亡羊补牢”策略。

动易CMS作为一套成熟的系统,其后端核心代码应该已经内置了防注入机制,但模板直接与用户输入打交道,如果开发者不遵循安全规范,在模板中直接拼接SQL语句,就会造成巨大的风险。

下面,我将从“为什么危险”、“后端防御(根本)”、“模板层防御(辅助)”和“检查与修复”四个方面进行阐述。

为什么模板中直接写SQL是危险的?

在动易CMS的模板(通常是.html文件,但可能包含自定义标签)中,有时会使用一些特殊标签来执行数据库查询,

<!-- 危险的写法示例 -->

{PE.Label id="GetUserInfo" sql="SELECT * FROM PE_Uzer WHERE UserID = [!--User.UserID--] and Password = '[!--User.Password--]'"}

这里的 [!--User.UserID--] 和 [!--User.Password--] 是从用户请求中获取的变量(例如URL参数 ?UserID=123&Password=xxx)。

危险点在于:

如果攻击者提交 UserID=1 or 1=1,那么最终执行的SQL语句就变成了:

SELECT * FROM PE_Uzer WHERE UserID = 1 or 1=1 and Password = '...'

or 1=1 会让 WHERE 条件永远为真,从而可能泄露整个用户表的数据。

这就是典型的SQL注入。

根本防御:后端代码与参数化查询

动易CMS的标签系统(如 {PE.Label})其底层实现是后端代码。最好的情况是,动易CMS已经对标签中的参数进行了自动的过滤和转义。 但如果你是自己开发的标签,或者怀疑系统有漏洞,就必须遵循以下原则。

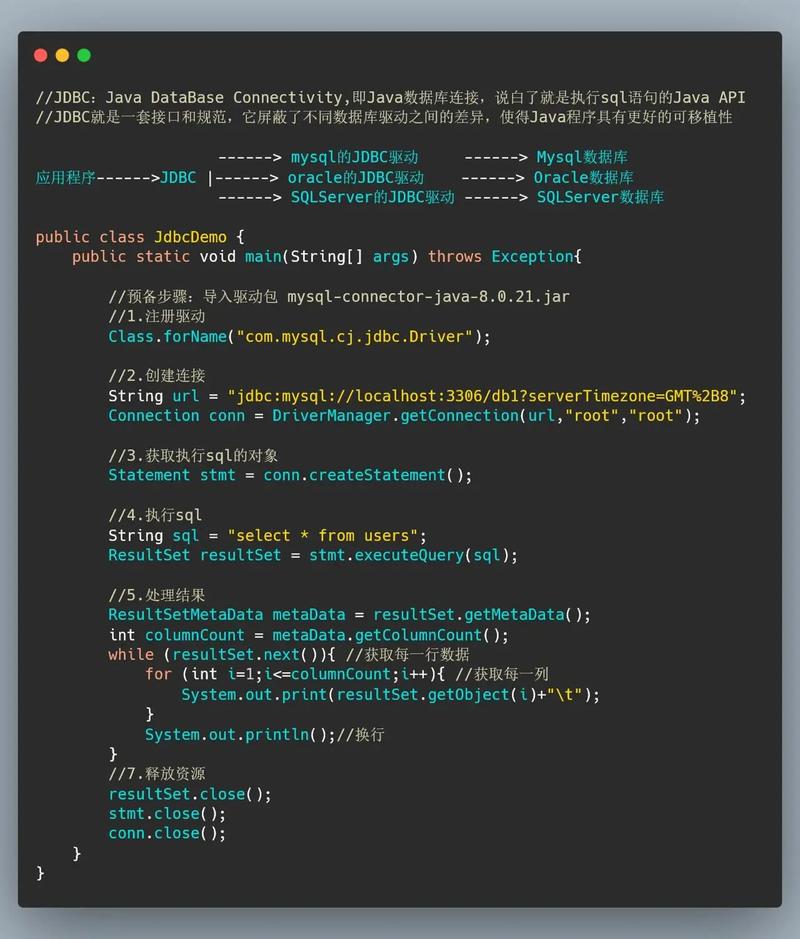

参数化查询(Prepared Statements)

这是行业标准做法,它将SQL语句和数据分开处理,数据库引擎会先编译SQL语句的结构,然后将数据作为参数传递进去,这样,即使用户输入了恶意的SQL代码,它也只会被当作普通数据处理,而不会被当作SQL命令执行。

伪代码示例:

❌ 危险的字符串拼接:

// 绝对不要这样做! $userID = $_GET['UserID']; $sql = "SELECT * FROM Users WHERE UserID = " . $userID; $result = mysql_query($sql);

✅ 安全的参数化查询:

// 正确的做法

$stmt = $pdo->prepare("SELECT * FROM Users WHERE UserID = :user_id AND Password = :password");

$stmt->bindParam(':user_id', $_GET['UserID']); // PDO会自动处理转义

$stmt->bindParam(':password', $_GET['Password']);

$stmt->execute();

$user = $stmt->fetch();

输入验证与过滤

在将用户输入用于数据库查询之前,先进行严格的验证。

- 类型验证: 如果期望是数字,就用

is_numeric()或intval()函数。 - 长度验证: 限制输入字符串的最大长度。

- 白名单验证: 只允许预定义的、安全的字符或值。

示例:

$userID = $_GET['UserID'];

// 1. 验证是否为数字

if (!is_numeric($userID)) {

die("非法参数!");

}

// 2. 验证长度(用户ID不超过10位)

if (strlen($userID) > 10) {

die("参数过长!");

}

// 3. 使用验证后的安全值

$sql = "SELECT * FROM Users WHERE UserID = " . intval($userID);

注意: 过滤和验证是必要的,但不能完全替代参数化查询,参数化查询是更可靠的安全屏障。

模板层防御:修改与规范

如果你无法修改后端PHP代码,只能在模板层面做文章,那么核心思路是:不要信任任何来自用户的直接输入,必须对它们进行“净化”(Sanitize)处理。

动易CMS的模板引擎通常会提供一些函数来处理变量,你需要找到这些函数,并在将用户输入用于SQL查询之前调用它们。

使用内置的过滤函数

查阅动易CMS的官方文档,寻找用于“过滤”、“转义”、“安全处理”的模板函数,常见的函数名可能包括:

filter()escape()htmlspecialchars()(用于HTML输出,不完全适用于SQL)intval(),floatval()(用于数字)

修改后的模板示例:

假设动易CMS的模板引擎有一个 filter 函数可以过滤SQL关键字。

<!-- 安全的写法示例 -->

{PE.Label id="GetUserInfo"

sql="SELECT * FROM PE_Uzer WHERE UserID = [!--filter(User.UserID)--] and Password = [!--filter(User.Password)--]'"}

这里,[!--filter()--] 会将 User.UserID 和 User.Password 的值先进行过滤,移除或转义掉危险的SQL关键字(如 or, and, union, , 等)。

强制类型转换

如果模板变量是用于数字比较的,强制将其转换为整数。

<!-- 假设模板支持函数调用 -->

{PE.Label id="GetArticle" sql="SELECT * FROM PE_Article WHERE ClassID = [!--intval(Request.ClassID)--]"}

避免在模板中写复杂SQL

最佳实践是,把复杂的SQL查询逻辑放在后端代码中,模板只负责调用已经定义好的、安全的标签。

不要在模板里写:

sql="SELECT a.*, b.Name FROM Articles a JOIN Users b ON a.AuthorID = b.UserID WHERE a.ID = [!--Article.ID--]"

应该在后端定义好一个标签,{PE.Label id="GetArticleWithAuthor"},然后在模板中直接调用这个标签,这样SQL逻辑和数据处理都封装在后端,更安全,也更容易维护。

如何检查与修复你的模板

搜索高危标签

在你的模板文件(.html)中,搜索以下关键词,找到所有可能存在SQL注入风险的地方:

{PE.Label{PE.Querysql=[!--(动易CMS的变量占位符)

审查可疑代码

找到这些标签后,检查 sql 属性中的SQL语句。

- 是否直接使用了

[!--xxx--]这样的变量? - 这些变量是否来自用户提交的表单或URL参数?

- 变量是否被任何过滤函数(如

filter(),intval())包裹?

修复策略

- 优先使用后端API: 如果后端有提供安全的数据获取接口(专门获取用户信息的API),直接调用API,而不是在模板里自己拼SQL。

- 应用模板过滤函数: 如果必须自己写SQL,立即为所有用户输入的变量添加过滤函数。

- 代码审查: 如果你是开发者,请立即审查所有后端PHP代码,确保所有数据库查询都使用了参数化查询,这是治本之策。

- 更新CMS版本: 确保你使用的是动易CMS的最新稳定版,官方通常会修复已知的安全漏洞。

| 防御层级 | 方法 | 重要性 | 说明 |

|---|---|---|---|

| 后端代码 (根本) | 参数化查询 | 最高 | 最可靠、最标准的防御方式,应作为默认实践。 |

| 后端代码 (辅助) | 输入验证与过滤 | 高 | 对数据进行类型、长度、格式校验,是良好习惯。 |

| 模板层 (辅助) | 使用模板过滤函数 | 中 | 在无法修改后端时的补救措施,依赖模板引擎的功能。 |

| 模板层 (规范) | 避免在模板写SQL | 高 | 将业务逻辑与数据展示分离,是安全且优雅的做法。 |

对于动易CMS模板的修改,请优先采用模板引擎提供的过滤函数来净化用户输入,并强烈建议你联系开发者或团队,审查并修复后端代码中的SQL注入漏洞,模板层面的修改只是“治标”,后端的参数化查询才是“治本”。