PHP 本身并不能直接“劫持”或修改 .htaccess 文件。.htaccess 是 Apache Web 服务器的配置文件,PHP 是一种服务器端脚本语言,它们运行在不同的层面,PHP 读取的是 .htaccess 的配置结果,而不是直接操作文件本身。

攻击者可以通过利用 PHP 漏洞,绕过或覆盖 .htaccess 设置的某些安全限制,从而达到“劫持”网站、获取控制权的目的,这通常不是直接修改 .htaccess,而是让 .htaccess 的规则失效。

下面我将从攻击原理、常见攻击方式、防御措施以及学习资源(包括视频教程思路)几个方面进行详细讲解。

核心思想:PHP 如何绕过 .htaccess 的限制?

.htaccess 常用于设置目录访问权限、URL 重写(伪静态)、文件类型限制等,攻击者的目标就是让这些限制失效。

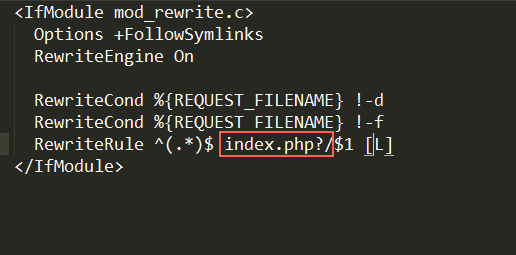

.htaccess可能禁止上传.php文件。.htaccess可能禁止访问wp-config.php等敏感文件。.htaccess可能将所有请求重写到index.php。

攻击者利用 PHP 的漏洞,让上传的恶意代码绕过文件类型检查,或者直接读取被 .htaccess 保护的文件。

常见的攻击方式(PHP 绕过 .htaccess 限制)

文件上传漏洞(绕过 FilesMatch)

这是最常见的方式。.htaccess 中通常会有类似这样的规则来禁止执行 PHP 文件:

# .htaccess 示例:禁止执行 php 文件

<FilesMatch "\.(php|phtml|php3|php4|php5)$">

Order Deny,Allow

Deny from all

</FilesMatch>

攻击原理:

攻击者通过网站的上传功能,上传一个包含恶意 PHP 代码的文件,但文件名不是 .php,而是 .php5, .phtml, .php3,甚至是一个看似无害的图片文件,如 shell.jpg。

漏洞点:

如果网站的后端 PHP 代码(上传处理脚本)没有对文件后缀名进行严格校验,只是简单检查 $_FILES['file']['type'](MIME 类型),而这个值是可以被伪造的,那么攻击者就可以上传一个 shell.jpg 文件。

利用方式:

上传成功后,攻击者访问 uploads/shell.jpg,如果网站的 PHP 配置中 cgi.fix_pathinfo 为 1(这是默认值,但存在安全隐患),并且服务器配置了 AddHandler 将某种文件类型(如 .jpg)交由 PHP 解析,那么服务器会尝试将 shell.jpg 作为 PHP 脚本执行。

.htaccess 的“劫持”:

.htaccess 的 <FilesMatch> 规则在这里完全失效了,因为它只针对明确的后缀名,攻击者通过一个“合法”的后缀名,让 PHP 执行了恶意代码。

目录遍历/路径穿越漏洞(绕过 Deny from all)

.htaccess 可能会保护某个目录,禁止外部访问:

# .htaccess 示例:禁止访问配置文件目录

<Directory "wp-includes">

Order Deny,Allow

Deny from all

</Directory>

攻击原理:

攻击者利用 PHP 代码中的路径拼接漏洞,一个 PHP 文件 download.php 接收一个 file 参数来下载文件:

// download.php - 存在漏洞的代码

$file = $_GET['file'];

readfile('../wp-includes/' . $file);

攻击方式:

攻击者构造 URL:http://example.com/download.php?file=../../wp-config.php,PHP 代码会拼接出 ../wp-includes/../../wp-config.php,最终路径解析为 /wp-config.php,PHP 成功读取并输出了这个敏感文件,完全无视了 .htaccess 对 wp-includes 目录的访问限制。

代码执行漏洞(绕过所有规则)

如果网站存在一个严重的 PHP 代码执行漏洞,比如使用了 eval() 或 assert() 函数来执行用户输入的代码,.htaccess 的所有规则都将形同虚设。

攻击原理:

攻击者找到一个存在代码执行漏洞的 PHP 页面,index.php。

攻击方式:

通过构造恶意的 POST/GET 请求,直接在服务器上执行任意 PHP 命令,

http://example.com/index.php?cmd=phpinfo();

一旦 phpinfo() 被执行,攻击者就可以获取服务器配置信息,上传 shell,读取任意文件,整个网站的控制权就丢失了。.htaccess 的限制变得毫无意义。

防御措施(如何防止被“劫持”)

防御应该从多个层面进行,形成一个纵深防御体系。

PHP 后端防御(最关键)

-

严格的文件上传校验:

- 白名单机制: 只允许上传特定的、安全的文件类型(如

.jpg,.png,.gif,.pdf)。永远不要使用黑名单。 - 检查文件内容: 使用

finfo函数(PECL fileinfo)来检测文件的真正 MIME 类型,而不是依赖$_FILES['file']['type']。 - 重命名文件: 上传后,将文件名随机化,避免用户可控的文件名。

- 存储在非 Web 根目录: 将上传的文件存储在 Web 服务器无法直接访问的目录(如

../uploads/),然后通过一个 PHP 脚本去读取和提供这些文件,这个脚本需要做严格的权限校验。

- 白名单机制: 只允许上传特定的、安全的文件类型(如

-

安全的代码实践:

- 不要使用

eval()和assert(),如果必须使用,要确保输入被严格过滤。 - 对所有用户输入进行过滤和验证,特别是用于文件路径、函数名的输入。

- 使用参数化查询 防止 SQL 注入,这也能减少被入侵的风险。

- 不要使用

.htaccess 辅助防御(增强安全)

虽然 PHP 层面是关键,但 .htaccess 仍然是一个很好的额外防护层。

-

禁止敏感文件访问:

# 禁止访问配置文件、日志文件等 <FilesMatch "^(\.htaccess|\.htpasswd|wp-config\.php|php\.ini|\.env|error\.log|access\.log)"> Require all denied </FilesMatch> -

设置正确的字符集:

# 防止XSS攻击 <IfModule mod_headers.c> Header set X-XSS-Protection "1; mode=block" </IfModule> -

禁用 PHP 执行(在特定目录):

# 在上传目录中禁用PHP执行 <Directory "/var/www/html/uploads"> <FilesMatch "\.php"> Require all denied </FilesMatch> </Directory>

服务器配置防御

-

关闭不必要的 PHP 解析器: 在

httpd.conf中,明确指定哪些后缀的文件需要 PHP 解析,而不是依赖fix_pathinfo的模糊匹配。# 在 httpd.conf 中设置 <FilesMatch \.php$> SetHandler application/x-httpd-php </FilesMatch>这样,只有

.php文件才会被 PHP 解析,.jpg,.png等文件永远不会被误执行。 -

最小权限原则: 运行 PHP 和 Web 服务的用户(如

www-data,apache)应该只拥有必要的文件和目录权限,不应该拥有对整个网站的写权限。

视频教程思路与学习资源

由于直接寻找一个名为“PHP劫持htaccess视频教程”的视频比较困难,因为这类内容通常渗透在更广泛的Web安全或PHP安全教程中,你可以按照以下思路去寻找和学习:

推荐的 YouTube/Bilibili 搜索关键词:

-

核心概念:

Web安全 文件上传漏洞PHP文件上传漏洞实战.htaccess 安全配置

-

攻击方式:

PHP绕过.htaccess限制文件上传绕过技巧PHP代码执行漏洞

-

防御方法:

PHP安全编程实践如何安全地处理文件上传Web服务器安全配置

推荐的中文学习资源:

-

Bilibili (B站):

- 搜索 “渗透测试”、“Web安全”,有很多优秀的 UP 主会发布系列教程。“代码审计” 相关的视频,会深入讲解 PHP 代码中的漏洞,包括文件上传漏洞。

- 搜索 “i春秋”、“实验楼” 等平台,它们有系统化的网络安全课程。

-

YouTube:

- 搜索 "Hacking with PHP"、"File Upload Bypass"、"Apache .htaccess Security",很多国外安全专家(如 HackerSploit, The Cyber Mentor)的视频质量很高。

-

在线靶场(动手实践是关键):

- DVWA (Damn Vulnerable Web Application): 一个经典的 PHP 靶场,有文件上传等漏洞模块,你可以在这里亲手测试攻击和防御方法。

- Pikachu: 一个国产的 Web 安全靶场,非常全面。

- CTF (Capture The Flag) 比赛平台: 很多 CTF 题目都涉及此类漏洞,是提升实战能力的最佳途径。

“PHP劫持htaccess”的本质是 “利用 PHP 的漏洞绕过 Apache .htaccess 设置的安全规则”,理解这一点后,你应该将学习重点放在:

- 理解漏洞原理: 搞清楚文件上传、代码执行、路径穿越等漏洞是如何产生的。

- 掌握攻击手法: 学习攻击者如何利用这些漏洞绕过限制。

- 构建防御体系: 从 PHP 代码、

.htaccess配置、服务器设置三个层面加固你的应用。

学习这些知识的目的是为了提升自身技能,更好地进行安全防护,请务必遵守法律法规,切勿在未经授权的系统上进行测试。