重要声明:安全风险提示

Windows Server 2003 已于 2025 年 7 月 14 日停止所有支持(包括安全更新)。

(图片来源网络,侵删)

这意味着您的服务器将无法再接收任何来自微软的安全补丁、修复程序或技术支持,连接到互联网的 Win2003 服务器极易成为病毒、勒索软件和黑客攻击的目标,存在极高的安全风险。

本教程仅适用于在完全隔离、可信的内部网络环境中进行学习、测试或运行一些不涉及敏感数据、不连接互联网的遗留应用程序,强烈建议您将业务迁移到现代、受支持的操作系统上。

第一部分:基础安全加固

这部分是任何服务器安全配置的第一步,也是最关键的一步。

安装所有可用更新(在支持期内)

虽然现在无法获取更新,但如果你正在搭建一个全新的或刚从支持期退出的 Win2003,这一步在当时是必须的。

(图片来源网络,侵删)

- 操作路径:

开始->Windows Update - 说明: 连接到微软更新网站,下载并安装所有“关键更新”和“安全更新”,这能修复大量已知漏洞。

管理员账户和密码策略

这是防止暴力破解的第一道防线。

- 重命名或禁用默认管理员账户:

- 不要直接删除

Administrator账户,因为某些恶意软件会利用其存在。 - 最佳实践: 重命名

Administrator账户为一个不寻常的名字(如AdminXYZ),并为其设置一个极其复杂的密码,创建一个属于Administrators组的、用于日常管理的普通用户账户。

- 不要直接删除

- 设置强密码策略:

- 操作路径:

开始->程序->管理工具->本地安全策略 - 在左侧导航栏中,展开

账户策略->密码策略。 - “密码必须符合复杂性要求”:启用,这会强制要求密码包含大小写字母、数字和特殊符号。

- “密码长度最小值”:设置为至少 8 个字符,建议 14 个或以上。

- “密码最长存留期”:设置为 30-90 天,强制用户定期更换密码。

- “密码最短存留期”:设置为 1-2 天,防止用户频繁改回旧密码。

- “账户锁定阈值”:设置为 3-5 次无效登录尝试,可以暂时锁定账户,防止暴力破解。

- “账户锁定时间”:设置为 15-30 分钟。

- 操作路径:

禁用或删除不必要的账户和共享

减少攻击面,黑客可利用的入口就越少。

- 禁用来宾账户:

开始->设置->控制面板->用户账户-> 管理理其他账户 -> 禁用来宾账户。- 或者在

本地安全策略->本地策略->安全选项中,找到 “账户: 来宾账户状态”,设置为“已禁用”。

- 删除不必要的默认共享:

- Win2003 默认创建

admin$,c$,d$等管理共享,这些共享在需要时可以重新创建,但平时应关闭。 - 操作路径:

开始->运行,输入cmd,回车。 - 在命令提示符窗口中输入以下命令并回车:

net share admin$ /delete net share c$ /delete net share d$ /delete

(根据你的实际情况替换

d$等) - 注意: 这些共享在重启后会自动重新创建,要永久禁用,需要修改注册表(操作有风险,请谨慎):

开始->运行,输入regedit,回车。- 找到注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters - 在右侧窗口,右键点击 ->

新建->DWORD值。 - 命名为

AutoShareWks,并将其值设置为0。 - 同样,再创建一个名为

AutoShareServer的 DWORD 值,也设置为0。 - 重启服务器使设置生效。

- Win2003 默认创建

配置 Windows 防火墙

Win2003 的防火墙功能相对基础,但能有效阻止大量网络扫描和攻击。

(图片来源网络,侵删)

- 操作路径:

开始->设置->控制面板->Windows 防火墙 - 启用防火墙: 确保“常规”选项卡中选择了“启用(推荐)”。

- 配置例外: 在“例外”选项卡中,只保留绝对必要的服务端口。

- 如果你的服务器只提供文件共享,只勾选“文件和打印机共享”。

- 如果提供 Web 服务,只勾选“Web 服务器 (HTTP)”。

- 原则: 关闭一切不需要的端口,不要为了图方便而勾选所有项目。

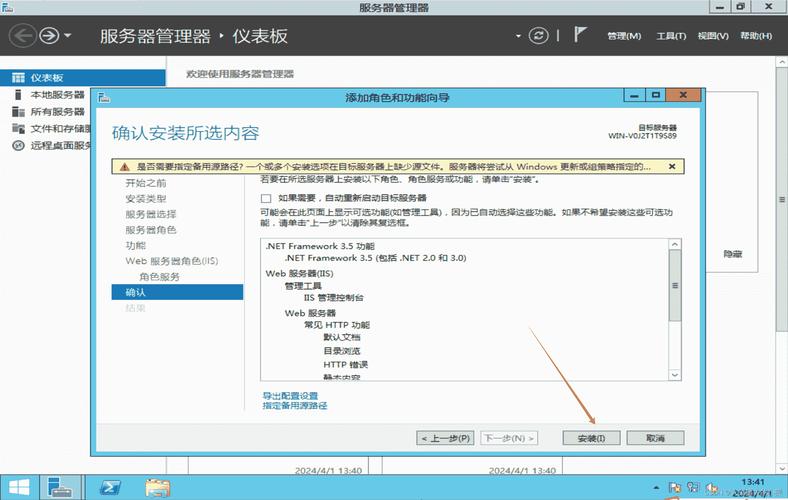

第二部分:服务和网络配置

这部分旨在减少系统被利用的途径。

禁用不必要的服务

每个运行的服务都是一个潜在的攻击点,禁用不用的服务可以大大提高安全性。

- 操作路径:

开始->程序->管理工具->服务 - 以下是一些可以禁用的常见服务(请根据你的服务器实际用途决定):

- Remote Registry: 允许远程用户修改注册表。强烈建议禁用。

- Task Scheduler: 计划任务,如果不需要自动执行任务,可以禁用。

- Messenger: 信使服务,常用于垃圾弹窗,可以禁用。

- Alerter: 警报器,如果不需要网络警报,可以禁用。

- Computer Browser: 维护网络计算机列表,在小型或无域环境中可以禁用。

- Print Spooler: 如果服务器不作为打印服务器,可以禁用。

- 如何禁用:

- 双击要修改的服务。

- 在“启动类型”下拉菜单中选择 “已禁用”。

- 点击“停止”按钮以停止当前运行的服务。

- 点击“应用”和“确定”。

关闭不必要的网络端口

防火墙是第一道防线,但了解并关闭不必要的端口是更深层次的安全措施。

- 常用端口及其对应服务:

- 135/tcp (RPC): 远程过程调用,是许多蠕虫病毒的攻击目标,如果不需要远程管理,建议在防火墙中阻止此端口。

- 139/tcp, 445/tcp (NetBIOS): 文件和打印共享,如果不需要文件共享,务必在防火墙中阻止。

- 3389/tcp (Remote Desktop): 远程桌面端口,这是黑客最常攻击的端口之一。

- 修改默认端口: 可以将其改为一个不常用的端口号(如 40000)。

- 操作路径:

开始->运行,输入regedit,回车。 - 找到注册表项:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - 在右侧找到

PortNumber,双击修改其十六进制值。 - 重启服务器使设置生效。

- 操作路径:

- 限制访问 IP: 在防火墙规则中,只允许特定的 IP 地址访问 3389 端口。

- 修改默认端口: 可以将其改为一个不常用的端口号(如 40000)。

第三部分:系统加固和日志

这部分是为了提升系统的健壮性并追踪安全事件。

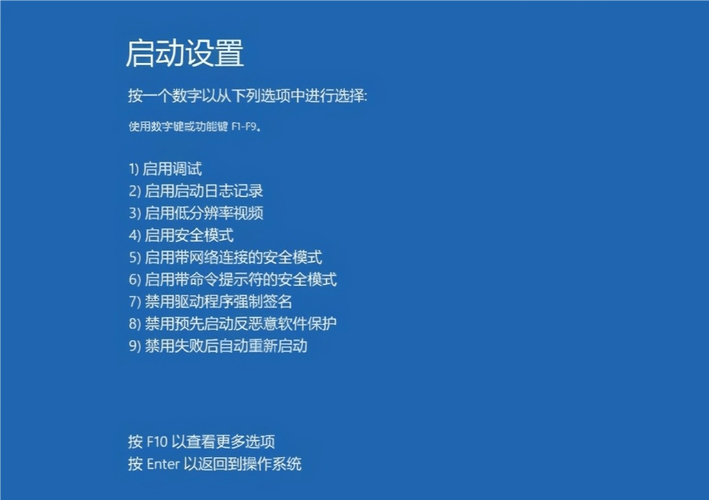

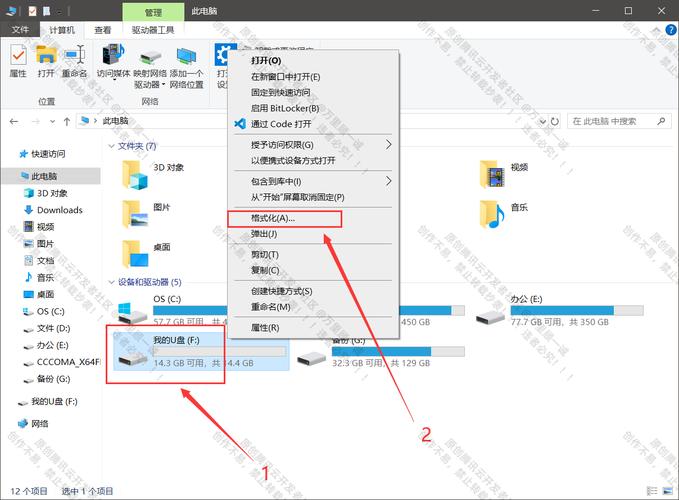

关闭自动播放功能

防止通过 U 盘等移动介质自动运行恶意程序。

- 操作路径:

开始->运行,输入gpedit.msc,回车。 - 展开

计算机配置->管理模板->Windows 组件->自动播放。 - 在右侧双击“关闭自动播放”,选择“已启用”,并在“关闭自动播放”下拉菜单中选择“所有驱动器”。

启用并审核日志

日志是事后追溯和发现问题的关键。

- 审核策略:

- 操作路径:

开始->程序->管理工具->本地安全策略->本地策略->审核策略 - 启用以下审核:

- 审核账户登录事件: 成功和失败,追踪谁登录了系统。

- 审核登录事件: 成功和失败,追踪谁访问了系统资源。

- 审核对象访问: 成功和失败,追踪对敏感文件或注册表项的访问。

- 审核策略更改: 成功和失败,追踪谁修改了安全策略。

- 审核特权使用: 失败,追踪谁滥用了权限。

- 操作路径:

- 事件查看器:

- 操作路径:

开始->程序->管理工具->事件查看器 - 定期检查

Windows 日志->安全日志,关注失败的登录尝试、权限更改等异常事件。

- 操作路径:

加密文件系统

如果服务器上存储敏感数据,可以使用 EFS 对文件夹进行加密。

- 操作路径: 右键点击要加密的文件夹 ->

属性->常规->高级-> 勾选“加密内容以保护数据”。 - 注意:

- EFS 与用户账户绑定,如果重装系统或忘记密码,数据将永久丢失。

- 对于服务器环境,通常更推荐使用 BitLocker(如果硬件支持)或第三方全盘加密方案,而不是 EFS。

第四部分:物理安全和维护

- 物理安全: 确保服务器机房有严格的门禁措施,防止任何人直接接触服务器。

- 定期备份: 这是最重要的灾难恢复措施,制定并执行一个可靠的备份计划,将备份文件存储在物理隔离的、安全的位置。

- 安装和更新杀毒软件: 即使在隔离环境,也应安装一款专为服务器设计的杀毒软件(如 Symantec Endpoint Protection, McAfee 等),并定期手动更新病毒库,以防止通过内部介质(如 U 盘)传入病毒。

- 最小权限原则: 为用户和应用程序分配完成其任务所必需的最小权限,不要使用管理员账户运行日常应用程序。

对于 Windows Server 2003,安全设置的核心思想是 “最小化攻击面”:

- 打上补丁(虽然现在不行,但这是原则)。

- 用强密码和账户策略锁住大门。

- 关掉不用的服务和端口,堵上所有小窗户。

- 开启防火墙和日志,装上摄像头和警报器。

- 定期备份数据,准备逃生通道。

再次强调,请务必认识到 Win2003 的巨大安全风险,并尽快规划系统升级,这份教程旨在帮助您在无法避免使用它的情况下,最大限度地降低风险。